TryHackMe의 RootMe Machine 리뷰입니다. 설명에 나와있다시피 beginner 레벨입니다

nmap 실행 결과입니다. ssh, http 서비스가 열려있는 걸 확인할 수 있습니다. 단순히 http로 접속하면 눈에 나타나는 정보는 없으므로 gobuster를 이용해 찾아봅시다. 웹 서비스에 어떤 디렉터리 또는 파일이 숨겨져 있나 확인해봅시다.

gobuster에 '-t' 옵션을 주면 속도가 더 높아지는 듯 합니다. 숨겨진 디렉터리로 panel, uploads가 있습니다. 두 경로 모두 접속해본 결과 panel이 파일 업로드가 가능한 경로였음을 알 수 있었습니다. gobuster에 사용된 사전 파일은 칼리 리눅스에 기본적으로 탑재되어있습니다.

칼리 리눅스에는 php-reverse-shell.php 라는 php에 기반한 reverse shell을 얻을 수 있는 파일을 제공해줍니다. 위 경로에서 php로 파일 업로드를 하면 블락당합니다. 그러므로 .phtml로 확장자를 바꾸어 올리면 업로드가 진행됩니다.

밑에 VeJa! 를 클릭하면 업로드한 파일이 실행됩니다. 이 과정에서 Reverse Connection을 맺을 수 있습니다.

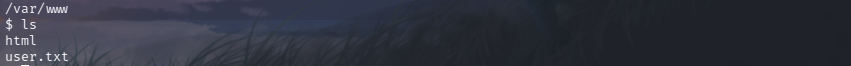

user.txt는 /var/www 에 있었네요 다음으로 권한 상승을 위해 find 명령을 이용합니다.

find 명령어를 사용해 setuid 권한을 가진 파일을 찾는 명령입니다.

권한 상승이 가능한 파일은 python이었다는 걸 알아낸 뒤 python에서 권한 상승이 가능한 코드를 테스트 했더니 root 권한을 얻었습니다.

'Pentest > TryHackMe' 카테고리의 다른 글

| [Try Hack ME] : Bolt (0) | 2020.09.30 |

|---|---|

| [Try Hack Me] : Lazy Admin (0) | 2020.09.28 |

| [Try Hack Me] : Overpass (0) | 2020.09.28 |

| [Try Hack Me] : Basic Pentesting (0) | 2020.09.28 |

| [Try Hack Me] : Blue (0) | 2020.09.28 |