해당 머신을 Deploy 하여 접속 IP를 얻고 nmap을 실행해 정보를 얻어봅시다.

얻을 수 있는 정보는 SSH(22) , HTTP(80)입니다. http로 접속해봅시다.

Hacking this world, LFI-attack, RFI-attack에 따라 view detatils를 클릭해 링크로 이동할 수 있고 플래그 획득을 위해 LFI-attack의 View datails의 링크를 타고 들어가 봅시다.

여러 가지 문자열과 링크에는 파라미터로 name을 지정해주고 있는 모습을 확인할 수 있습니다. 여기서 page source를 확인하게 되면

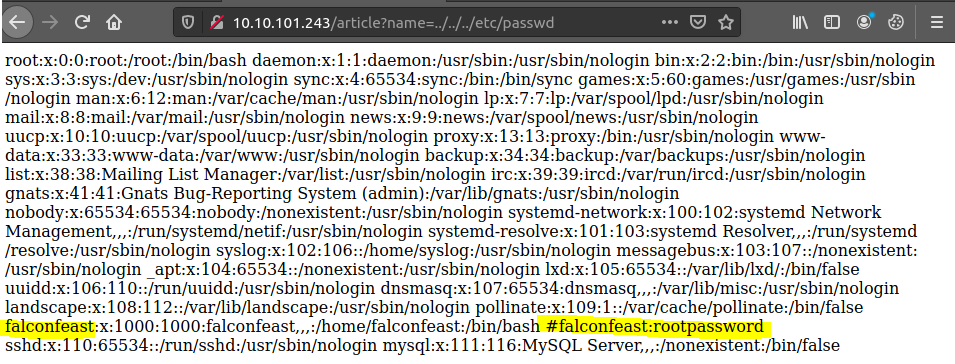

위와 같이 Example로 해당 링크에서 filename.php라는 형태로 file을 불러오는 것을 알 수 있습니다. 이로 하여서 LFI를 이용해 계정 정보를 가진 /etc/passwd 파일을 제대로 가져오는지 확인해봅시다.

/etc/passwd 파일이 성공적으로 디스플레이됩니다. passwd 정보에는 falconfeast라는 userid를 가진 정보가 보이는데 주석으로 마치 ID:password 형태로 기술한 것처럼 보이는 정보가 보입니다. 실제로 패스워드 정보인지는 모르겠으나 ssh 접속을 통해 해당 정보가 password인지 확인해봅시다.

접속이 잘 됩니다.

ls로 user.txt 파일 안에 첫 번째 플래그가 있고 권한 상승을 이용하기 위 sudo -l 명령어 권한 상승이 가능한 포인트가 있는지 확인해봅니다. /usr/bin/socat 이 보이고 socat을 이용해 권한 상승을 시도해봅시다.

root 권한을 얻었습니다!

'Pentest > TryHackMe' 카테고리의 다른 글

| [Try Hack Me] : Overpass (0) | 2020.09.28 |

|---|---|

| [Try Hack Me] : Basic Pentesting (0) | 2020.09.28 |

| [Try Hack Me] : Blue (0) | 2020.09.28 |

| [Try Hacke Me] Simple CTF (0) | 2020.09.28 |

| [Try Hack Me] Sudo Buffer Overflow (0) | 2020.09.28 |