TryHackMe LazyAdmin 리뷰입니다. Deploy를 클릭하고 발급받은 ip로 nmap을 떄려봅시다

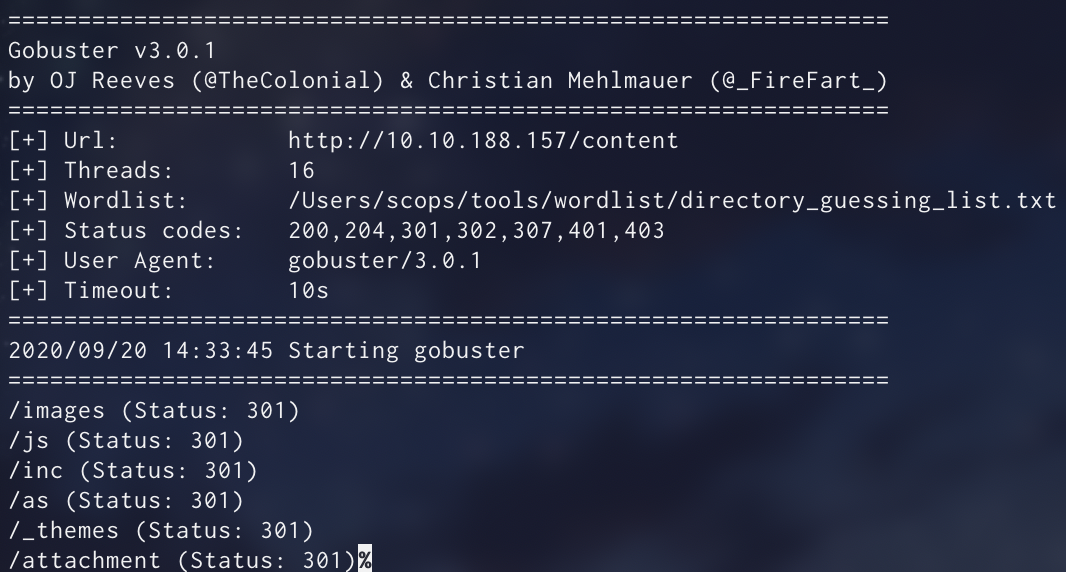

22 ssh, 80 http 포트가 열려있는 것 같습니다 그 외의 다른 포트를 제공해주진 않으니 80 포트로 접속한 뒤 정찰을 하고 얻은 정보로 ssh 로 접속해 user.txt 와 root.txt 정보를 읽어야 되는 것 같습니다. http로 접속했을 때 별다른 정보를 얻을 순 없으니 gobuster로 접근 가능한 숨겨진 경로를 정찰해봅시다.

몇 가지 접근 가능한 경로가 보입니다. gobuster를 이용할 때는 사전 파일을 잘 골라 써먹는 게 중요한 포인트입니다. 만약 잘못된 사전 파일을 쓸 경우 시간 낭비만 되고 아무런 정보도 뽑아내지 못할 수 있습니다. 결과로 나타난 경로들 중 한 가지씩 들어가 관찰하던 중 inc 경로에

mysql_backup/mysql_backup_20191129023059-1.5.1.sql 파일이 있습니다. 이 파일을 열어 Credential을 획득할 수 있습니다.

admin, passwd의 문자로 보아 관리자 계정이 'manager' 패스워드가 '42f74~'로 시작되는 것을 볼 수 있습니다. 물론 그대로 넣게 되면 관리자 로그인에 실패합니다 DB 백업 파일이므로 crackstation에서 md5 복호화를 진행해 평문을 얻어내면 credential 획득은 끝나게 됩니다. 이후 관리자 페이지에 로그인한 뒤 파일 업로드가 가능한 페이지를 찾아봅시다

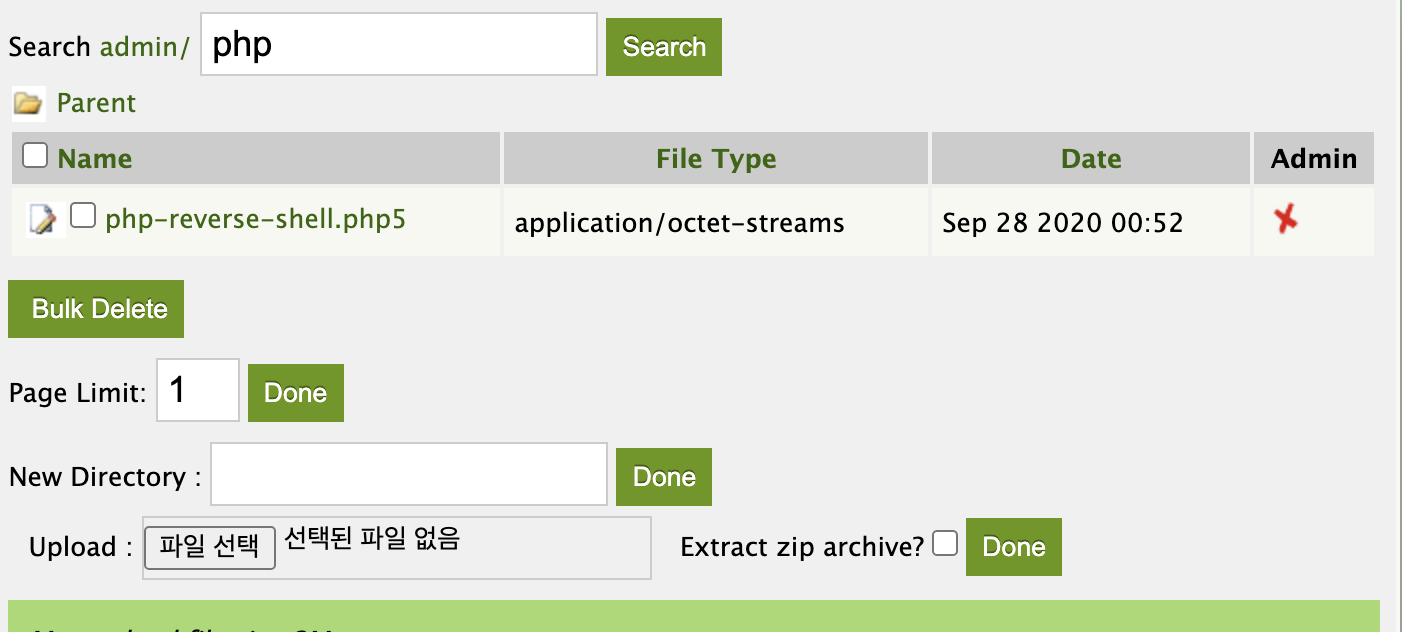

파일 업로드가 가능한 페이지는 사이드바 메뉴에 Media Center에 있습니다 디렉터리 이름에 as를 넣어주고 파일 선택은 리버스 쉘 파일을 올려줍시다. 이후 파일을 클릭해주면

위와 같이 Reverse Shell Connection 이 맺어집니다. 이후 권한 상승이 가능한 파일을 찾아봅시다.

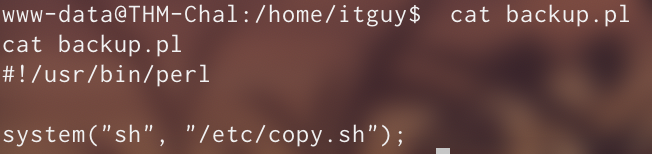

itguy에서 backup.pl의 파일에 root 권한을 가진 파일이 존재합니다

파일의 내용을 읽어보니 system 함수 호출을 통해 /etc/copy.sh으로 뭔가를 하는 녀석입니다 /etc/copy.sh 은 내용은 다음과 같습니다.

해당 내용은 reverse shell connect을 맺는 녀석으로 보입니다. 해당 내용에서 ip와 port 번호를 자신의 환경에 맞게끔 세팅하고 echo 명령어를 이용해 덮어씌워 줍시다.

이후 backup.pl을 실행 시키키 위해 sudo -l 명령어를 통해 perl이 sudo로 실행 가능한지 확인해봅시다.

이후 진행은 revese connection을 하나 더 열어주어 backup.pl을 실행하게 되면 root 권한으로 reverseh connection이 맺어지게 되며 권한 상승이 끝납니다.

'Pentest > TryHackMe' 카테고리의 다른 글

| [TryHackMe] : Anonforce (0) | 2020.11.07 |

|---|---|

| [Try Hack ME] : Bolt (0) | 2020.09.30 |

| [Try Hack Me] : RootMe (0) | 2020.09.28 |

| [Try Hack Me] : Overpass (0) | 2020.09.28 |

| [Try Hack Me] : Basic Pentesting (0) | 2020.09.28 |